{{item.title}}

{{item.text}}

{{item.text}}

Claudia Hösli

Cybersecurity und Privacy, PwC Schweiz

Die Society for Worldwide Interbank Financial Telecommunication (SWIFT) bietet weltweit sichere Zahlungsdienste an. Im Jahr 2017 hat SWIFT das Customer Security Programme (SWIFT CSP) als gezielte Massnahme zur Bekämpfung von Cyberangriffen eingeführt und sukzessive ausgebaut. Seit letztem Jahr verlangt die SWIFT eine unabhängige Attestierung der vorgegebenen Kontrollen und hat das Sicherheitsprogramm für 2022 erweitert.

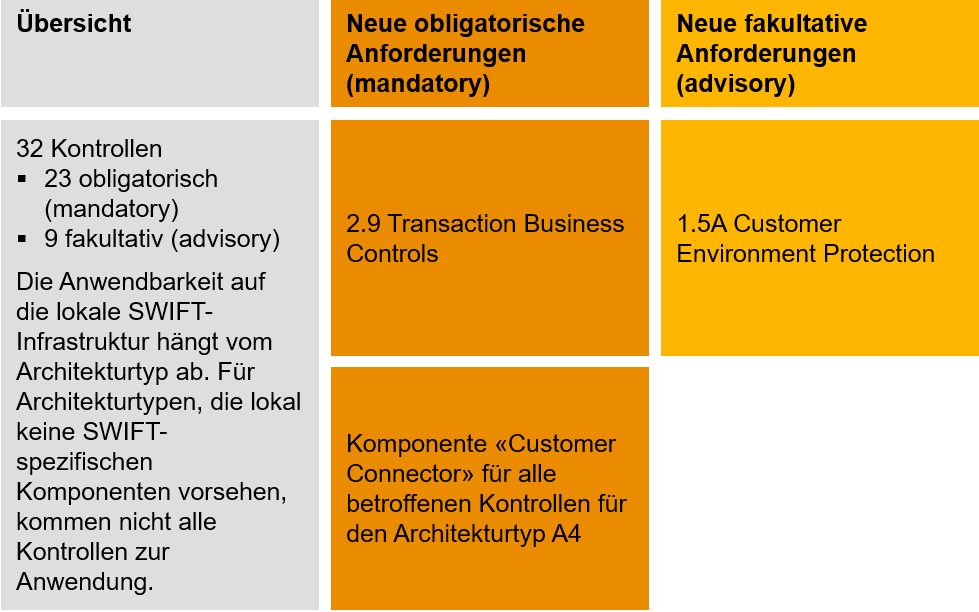

Das SWIFT CSP ist ein Sicherheitsprogramm für SWIFT-Teilnehmer mit dem Ziel, dass diese ihre lokale SWIFT-Infrastruktur auf einem angemessenen Sicherheitsniveau halten. Mit diesen Rahmenbedingungen für eine koordinierte Qualitätssicherung will die SWIFT den zunehmenden Cyberrisiken begegnen und die Verteidigungsfähigkeit der SWIFT-Teilnehmer gegen Cyberangriffe stärken. Für 2022 hat die SWIFT eine neue obligatorische Kontrolle (mandatory control) und eine obligatorische Komponente «Customer Connector» für Teilnehmer mit einer A4-Architektur in das Regelwerk aufgenommen.

Cyber-Angriffe stellen eine fortwährende Gefahr für Unternehmen aus allen Geschäftsfeldern dar. Wir helfen Ihnen, die Risiken zu erkennen und ihnen wirksam zu begegnen.

Im Jahr 2021 mussten die SWIFT-Teilnehmer zum ersten Mal eine unabhängige Bewertung gemäss den SWIFT-Anforderungen durchführen. Die Erfahrungen aus diesem Assessment haben gezeigt, dass die konstante Einhaltung der SWIFT CSP-Anforderungen mit hohem Aufwand verbunden ist. Dies liegt daran, dass die SWIFT-Vorgaben sehr umfangreich sind und auch die lokale IT-Infrastruktur der Teilnehmer betreffen. Zudem gehen einzelne SWIFT-Anforderungen über die internen Sicherheitsvorschriften einiger Organisationen hinaus.

Wie die SWIFT im Februar 2022 mitteilte, haben mehr als 89 Prozent aller SWIFT-Teilnehmer, die für mehr als 99 Prozent der SWIFT-Transaktionen verantwortlich sind, die verlangten Kontrollen eingehalten. Die SWIFT teilte ebenfalls mit, dass sie sich für SWIFT Teilnehmer, welche nicht oder nur unvollständig attestiert sind, das Recht vorbehält, die lokalen Aufsichtsbehörden zu informieren. Mehr dazu finden Sie hier.

Das letztjährige Assessment hat gezeigt, dass die SWIFT CSP-Kontrollen mehrheitlich implementiert und die Vorgaben grösstenteils eingehalten wurden. Wir mussten aber auch einzelne Ausnahmen feststellen, die meisten davon bei der Kontrolle 7.1 «Cyber Incident Response Planning» aufgrund von Schwachstellen beim Testen des Reaktionsplans für Cybervorfälle sowie bei der Kontrolle 6.4 «Logging and Monitoring» wegen fehlender Massnahmen zur Überwachung der SWIFT-Nutzeraktivitäten.

Das neue SWIFT CSP und seine Anforderungen: Sind Sie bereit für den Attestierungszyklus 2022? Diese Frage diskutierten wir mit Laetitia Cailliez, Head of Exchange Operations and International Payments, Credit Agricole Payment Services, und Olivier Dazard, SWIFT, an unserem Webinar im Frühling.

Legende:

1: Beschränkung des Internetzugangs und Schutz kritischer Systeme vor der allgemeinen IT-Umgebung

2: Verringerung der Angriffsflächen und der Schwachstellen

3: Physische Sicherung der Umgebung

4: Verhinderung der Kompromittierung von Anmeldedaten

5: Verwaltung von Identitäten und getrennten Berechtigungen

6: Erkennen anomaler Aktivitäten in Systemen oder Transaktionsaufzeichnungen

7: Plan für die Reaktion auf Vorfälle und Informationsaustausch

Die SWIFT passt ihr Sicherheitsprogramm jedes Jahr an die aktuellen Gegebenheiten an. Für 2022 gibt es zwei wesentliche Änderungen bei den obligatorischen (mandatory) Kontrollen (Abbildung 2):

Abbildung 2: Die wichtigsten CSP-Neuerungen 2022 im Überblick

Für den Attestierungszyklus 2022 sollten die neuen SWIFT-Anforderungen proaktiv angegangen werden. Die Teilnehmer sind angehalten, sich frühzeitig und umfassend mit den aktualisierten und neuen obligatorischen Kontrollen (mandatory controls) auseinanderzusetzen. Zu diesem Zweck empfehlen wir Ihnen, die detaillierte Beschreibung der SWIFT CSP-Inhalte auf der Website der SWIFT abzurufen, da die Neuerungen eventuell noch nicht in Ihrer lokalen Sicherheitsarchitektur enthalten sind. Das bedeutet, dass SWIFT-Teilnehmer möglicherweise neue Kontrollmassnahmen einführen, und ihre Wirksamkeit testen müssen. Verlieren Sie keine Zeit – es ist wichtig, rechtzeitig mit dem Assessment und der Vorbereitung zu beginnen.

Zudem ist es ratsam, einen Blick auf die fakultativen Kontrollen (advisory controls) zu werfen, da einige von ihnen im nächsten Jahr zu obligatorischen Kontrollen hochgestuft werden könnten. Für 2023 betrifft dies hauptsächlich die Kontrolle 1.5A «Customer Environment Protection» sowie die Kontrollen 6.2 «Software Integrity» und 6.3 «Database Integrity» für den Architekturtyp A4.

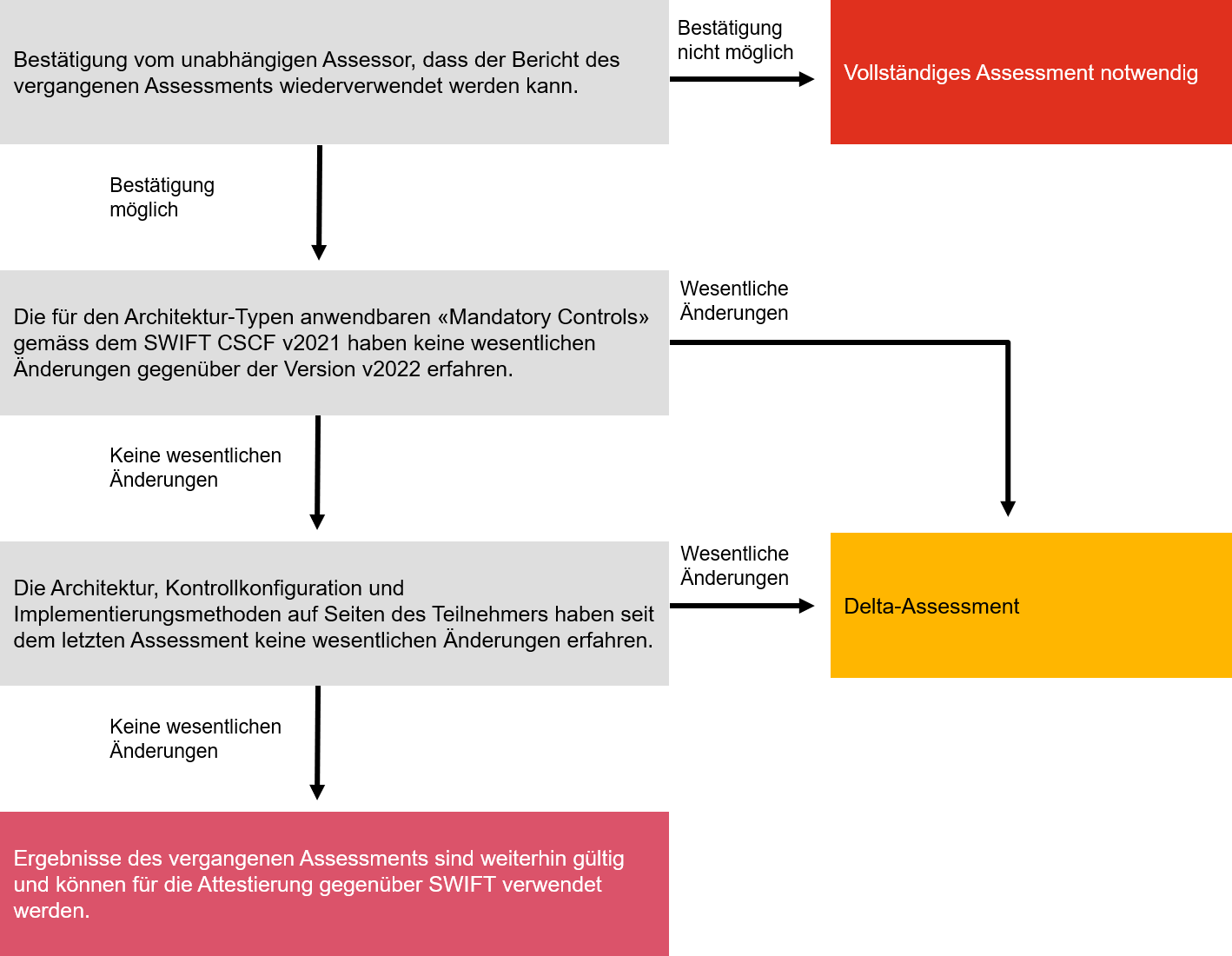

Obwohl die Durchführung einer unabhängigen Bewertung seit 2021 für alle SWIFT-Teilnehmer verpflichtend ist, erlaubt die SWIFT unter bestimmten Bedingungen, den unabhängigen Bericht zwei Jahre lang zu verwenden, oder lediglich eine Delta-Bewertung durchzuführen. Es ist also nicht zwingend notwendig, jedes Jahr den vollen Aufwand für das unabhängige Assessment zu betreiben. Die folgende Übersicht zeigt die verschiedenen Möglichkeiten.

Abbildung 3: Assessment-Möglichkeiten 2022

Die vollständige Umsetzung der SWIFT-Anforderungen lässt sich mit einem strukturierten Vorgehen leichter nachweisen. Dabei unterstützen wir die SWIFT-Teilnehmer auf verschiedenen Ebenen (Abbildung 4) und helfen ihnen, die SWIFT-Anforderungen in Sachen Informations- und Cybersicherheit auch unter hohem Zeitdruck zu erfüllen.

Abbildung 4: Externe Hilfe für den Nachweis der SWIFT-Konformität

Die SWIFT verstärkt den Kampf gegen Cyberbedrohungen. Mit dem Sicherheitsprogramm SWIFT CSP erlässt die SWIFT obligatorische und fakultative Anforderungen zum Schutz der lokalen SWIFT-Infrastruktur. Für 2022 hat die SWIFT eine zuvor fakultative Kontrolle (advisory) zu einer obligatorischen Kontrolle (mandatory) hochgestuft und den «Customer Connector» für den Architekturtyp A4 als obligatorische Komponente für die betroffenen Kontrollen erklärt.

Zum eigenen Schutz, um die SWIFT-Anforderungen auch in diesem Jahr zu erfüllen, sowie die Attestierung rechtzeitig durchzuführen, lohnt es sich, das höchst relevante Thema der Cybersicherheit zu priorisieren.

Der Beizug einer kompetenten Drittpartei für das Assessment bringt mehr Sicherheit, ermöglicht Vergleiche und zeigt Verbesserungspotential auf. Da die SWIFT die Wiederverwendung eines Berichts unter bestimmten Bedingungen für zwei Jahre erlaubt, kann in diesem Jahr mit weniger Aufwand gerechnet werden.

Wenn Sie einen persönlichen Austausch zur Vertiefung der SWIFT CSP-Änderungen wünschen, zögern Sie nicht, uns zu kontaktieren.

https://pages.pwc.ch/core-contact-page?form_id=7014L000000NM93QAG&embed=true&lang=de

Partner, Leader Digital Assurance & Trust, PwC Switzerland

Tel.: +41 58 792 84 59